Тема мошенничеств, связанных с СМС, достаточно часто поднимается в последнее время и по большей части представлена фишинговыми рассылками с ссылками на вредоносные ресурсы. Менее распространен так называемый СИМ-своп, когда для получения доступа к аккаунту по подложным документам выпускается дубликат сим-карты. Однако, чаще всего эти способы мошенничеств нацелены на частных лиц – владельцев сотовых телефонов.

Между тем, и компании также могут стать жертвой мошенников, и мы бы хотели осветить некоторые кейсы, с которыми столкнулись в своей работе.

Компания Интис Телеком более 12 лет предоставляет услуги СМС уведомлений и все это время и российский и глобальный рынки стабильно росли. В 2020 году объем рынка СМС в мире составил более 40 миллиардов долларов из них около 2 миллиардов долларов рынок России. Суммы не маленькие, так что некоторые СМС агрегаторы не могут удержаться от соблазна использовать мошеннические схемы и просто-напросто воровать деньги заказчиков.

Для начала – немного теории. СМС можно условно поделить на две большие группы. Первая – это так называемые транзакционные СМС, то есть те, в которых абоненту приходит индивидуальная информация, которую он ожидает в определенный короткий промежуток времени. Это может быть верификационная СМС от Фейсбука, или СМС с кодом двухфакторной авторизации на госуслугах. Это важные сообщения с точки зрения абонента и в случае невозможности получить такую СМС абонент будет жаловаться. Ведь он не сможет воспользоваться сервисом. Вторая группа – рекламные СМС. Их абонент не ожидает и, если такая СМС не дойдет, скорее всего даже не заметит этого факта. Существуют еще некие промежуточные варианты, например СМС уведомление о статусе заказа.

До 2014 года операторы, тарифицировали только доставленные СМС, что имело как свои достоинства, так и недостатки. В настоящее время операторы мобильной связи тарифицируют все СМС, в том числе и недоставленные, на выключенные телефоны, на несуществующие номера и т.п.

Теперь, когда примерно понятно, как работают СМС агрегаторы, перейдем к сути двух основных мошеннических схем:

- Не отправлять СМС на выключенные/неактивные номера.

- Генерировать искусственный трафик на стороне клиента (например, фейковые регистрации и пр.).

Как работает первая схема:

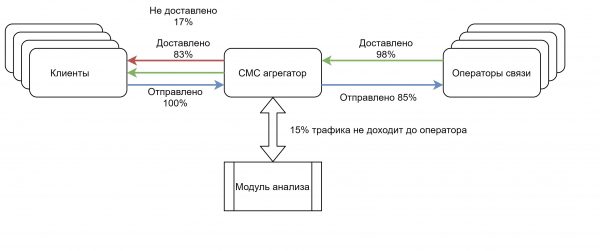

Поскольку, как было сказано выше, клиент платит за все СМС, в том числе недоставленные, СМС агрегатор анализирует трафик и оценивает вероятность того, что номер неактивный. Он это может делать на основе предыдущих рассылок, или обмениваясь подобными данными с другими СМС агрегаторами. Таким образом, сообщению выдается статус «Не доставлено», но клиент все равно его оплачивает, а агрегатор получает 100% прибыль с нее, поскольку она не дошла до оператора связи и не была им тарифицирована. Прибыль агрегатора может достигать 15-20 % от оборота, в зависимости от того, насколько в запущенном состоянии находится абонентская база клиента.

Каким образом клиенты пытаются бороться с данным мошенничеством? Ну, во-первых, используют свои подконтрольные тестовые номера и периодически шлют на них СМС. Однако эффективность данного способа достаточно низкая, ведь тестовые номера по статистическому профилю трафика значительно отличаются от реальных абонентов, поэтому СМС агрегатору не составляет труда находить их и добавлять в белый список. После этого, номера, подозреваемые в том, что это тестовые, направляются в лучшие каналы с самым высоким приоритетом.

Во-вторых, клиент может запросить у оператора связи сводные данные, например, сколько было передано оператору за отчетный месяц СМС сегментов с отправителем «Company X» и сравнивают со своими данными. В случае заметного расхождения предъявляют претензии своему поставщику СМС. Данный способ доступен относительно крупным клиентам: банкам, федеральным сетям и пр.

Вторая схема мошенничества более изощренная, но и более прибыльная. Рассмотрим ее подробнее.

Допустим, у клиента есть Интернет-магазин, в котором регистрируются пользователи и делают покупки. Как обычно используется СМС в данном бизнес-процессе?

- Отправка СМС при регистрации, для верификации номера телефона;

- Уведомление о статусе заказа;

- Восстановление забытого пароля;

- СМС при входе в качестве двухфакторной авторизации.

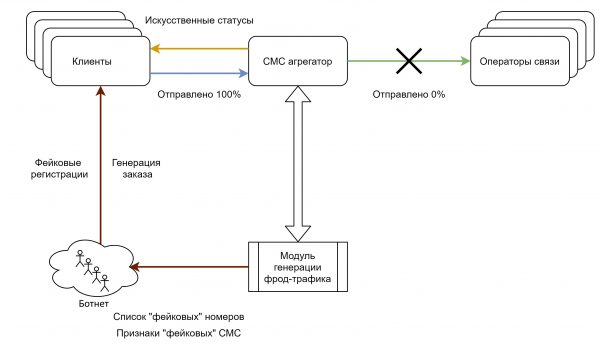

Итак, СМС агрегатор генерирует массив номеров на интересующего оператора. Обычно выбирается самый дорогой, но могут быть подмешаны другие операторы, чтобы мошенничество не так бросалось в глаза. Далее, этот массив номеров передается ботнету, который в Интернет-магазине осуществляет действия, ведущие к отправке СМС. Клиент, естественно отправляет эти сообщения СМС агрегатору, а он, в свою очередь, генерирует фейковые статусы для клиента и одновременно передает данные, содержащиеся в тексте (например, код, пароль и пр.) в ботнет для завершения автоматической операции.

Что получается в итоге? Интернет-магазин имеет определенное количество мертвых регистраций и бесполезных действий, а СМС агрегатор забирает полную стоимость сообщения в свой карман. Учитывая месячный оборот СМС в несколько миллиардов сообщений, даже 20% мошеннического трафика составляют внушительную сумму, которую фактически, оплачивает клиент.

Схема имеет разновидность в виде грубой, нарочитой генерации искусственного трафика. Она используется для дискредитации конкурентов и последующего обращения к клиенту с предложением себя в качестве надежного и честного поставщика. Классический способ создания проблемы и предложение ее решения.

И тут мы задаем себе два традиционных вопроса: «Кто виноват?» и «Что делать?» Виноваты, как ни странно, клиенты. Во-первых, тем, что в тендерах подчас продавливают цену настолько низко, что СМС агрегатор в погоне за заказом вынужден отдавать услугу «в ноль» или даже с убытком. Естественно, у него возникает желание забрать свое, ну и тут в ход идут любые ухищрения. Во-вторых, обычно обманывают беспечных клиентов, которые плохо следят за актуальностью абонентской базы и в целом тем, что происходит в их IT системе. Вышеперечисленные виды мошенничества вполне могут быть купированы внимательным отношением к трафику и его характеристикам.

Ответ на вопрос «Что делать?» частично вытекает из ответа на предыдущий вопрос. Мы, как международный СМС агрегатор с многолетним опытом можем рекомендовать следующие способы противодействия мошенничеству:

- Периодически проверять свою клиентскую базу и «чистить» ее от неактуальных и недоступных номеров. Имейте в виду, либо это сделаете вы, либо ваш поставщик, и от того, кто это сделает, будет зависеть, кто сэкономит деньги.

- Добиваться высокого процента доставки в СМС рассылках или СМС уведомлениях. Типичный процент доставки для СМС рассылок по актуальной базе должен быть около 90-95%, по СМС уведомлениям – 97-99%.

- Провести аудит своей IT инфраструктуры, приложений, Интернет-магазинов на предмет предотвращения автоматических действий. Даже элементарное добавление Google ReCaptcha (в том числе невидимой) заметно осложнит автоматические действия ботнета.

- Мониторить метрики (объем, % доставки, распределение доли между операторами) и в случае резкого изменения какого-либо показателя проводить расследование и задавать вопросы вашему поставщику.

- Не замалчивать выявленные случаи мошенничества и предавать их самой широкой огласке. Только так можно очистить рынок от недобросовестных игроков.

Очевидно, что способы мошенничеств не исчерпываются двумя, описанными в статье. Мы продолжаем внимательно изучать ситуацию на рынке и будем уведомлять читателей по мере их выявления и изучения.